09:00 - 09:10

BEGRÜSSUNG

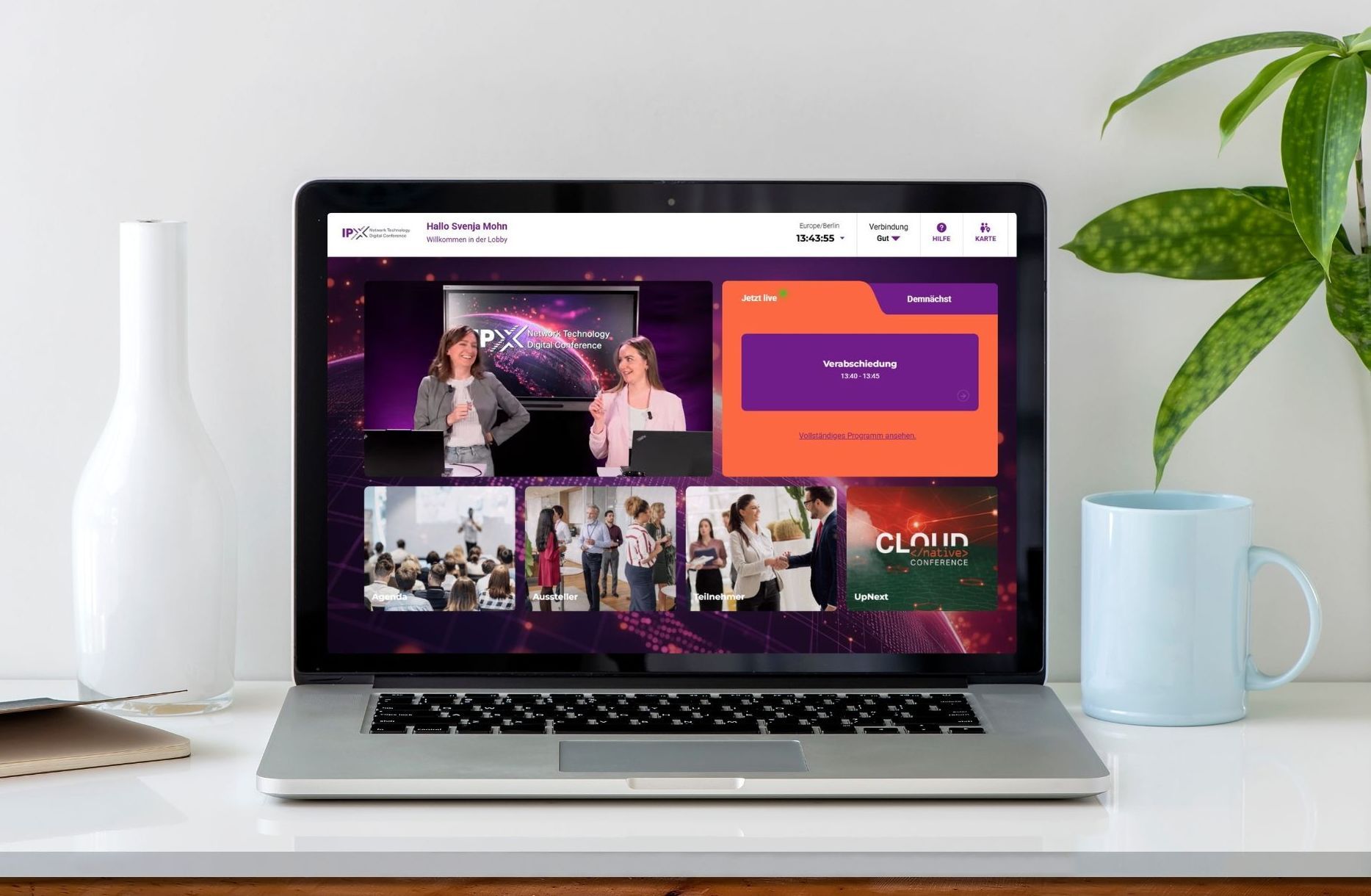

- Wir heißen Dich herzlich zur IPX Network Technology Digital Conference willkommen

- Du lernst die wichtigsten Funktionen und Interaktionsmöglichkeiten der Plattform kennen

und wie Du sie optimal für Dich nutzt - Du erhältst wichtige Informationen zur Agenda

09:10 - 09:35

KEYNOTE

Prof. Dr. Christian Zenger

Gründer & Geschäftsführer, PHYSEC & Professor an der Ruhr-Universität Bochum

Cyber trifft Physisch – wie IT- und OT-Sicherheit zusammenwachsen

- Ob digitale Infrastrukturen oder physische Assets – wer greift uns an?

- Die Konvergenz von IT- und OT-Sicherheit, neue Regulierungen und die steigende Bedrohung durch staatlich unterstützte Angreifer erfordern ein Umdenken bei der Sicherheitsstrategie

- Herausforderungen und Chancen für Betreiber und Hersteller

09:40 - 10:00

Network Security – mit Investitionssicherheit in die Zukunft

- Welche zusätzliche Sichtbarkeit schafft NDR dort, wo Firewall und Endpoint Security blind sind?

- Sicheres, mobiles Arbeiten der nächsten Generation

- Ein offenes XDR-Ökosystem für alle Sicherheitstechnologien

10:05 - 10:25

Extreme Platform ONE: Netzwerke, Security und KI vereint

- Einheitliche Benutzererfahrung mit teamübergreifenden Workflows in einem konfigurierbaren Arbeitsbereich

- Tiefgreifende Automatisierung angetrieben durch integrierte KI

- Einfache und unkomplizierte Lizenzierung

10:25 - 10:40

BREAK / MEET THE IPX-EXPERTS

12:00 - 12:30

LUNCH-BREAK & NETWORKING

12:30 - 13:10

KI im Netzwerkmanagement (AIOps)

- Wo fängt KI an und was bedeutet KI für den Bereich der Netzwerktechnik?

- Ist KI mehr als ein angeflanschtes Large Language Modell?

- Was kann KI im Netzwerkmanagement – und was kann sie (noch) nicht?

- Keine Automatisierung ohne KI?

- Killer-Disziplin WLAN-Planung und -Betrieb?

- Ticketing und IT-Service mit KI: ultimative Entlastung für Support-Teams?

- Datenschutz bei KI im Netzwerk: lokale Trainings-Areas vs. zentrale Datenbereitstellung

13:15 - 13:40

Zero Trust – Hype vs. Realität!

- Traue nur dem, den Du kennst: Zero Trust im Netzwerkbereich

- Warum die vollumfängliche Implementierung von Zero-Trust-Konzepten oft scheitert

- Schritt für Schritt zum sicheren Netzwerkzugang, ohne Millionen zu investieren

13:40 - 13:45

VERABSCHIEDUNG

Unsere Moderatorinnen sagen »Tschüss, bis zum nächsten Mal«.